2)パワーユーザーの問題点に対する一般的な対応策

パワーユーザーは、与えられた様々な業務を遂行する上で必要であるからこそわざわざ特別な権限を付与されています。

当たり前の話ですが、パワーユーザーがシステム上で実行可能な行動を全て禁止にすることは現実的ではありません。

まずは不正行為の『抑止』を前提として考え、次に重要な部分を『保護』するための対策を考えます。

不正行為の『抑止』については監視することが一番シンプルな対策になります。

その行動が悪事であるという自覚がパワーユーザー本人にあるのであれば、行動を常に監視することで一定の抑止力として効果します。

つまり、『見られているから悪いことはできない』と思わせることで不正行為の実行を回避するというロジックです。

IBM iには、操作や活動の履歴を残す『ジャーナル』という機能があります。

データベース・ファイルに生じた様々な操作の履歴を残すデータベース・ジャーナルは非常によく知られている機能ですが、もうひとつの種類のジャーナルとして、ユーザーがシステム上で行った行動を履歴として残す『機密保護監査ジャーナル』が存在します。

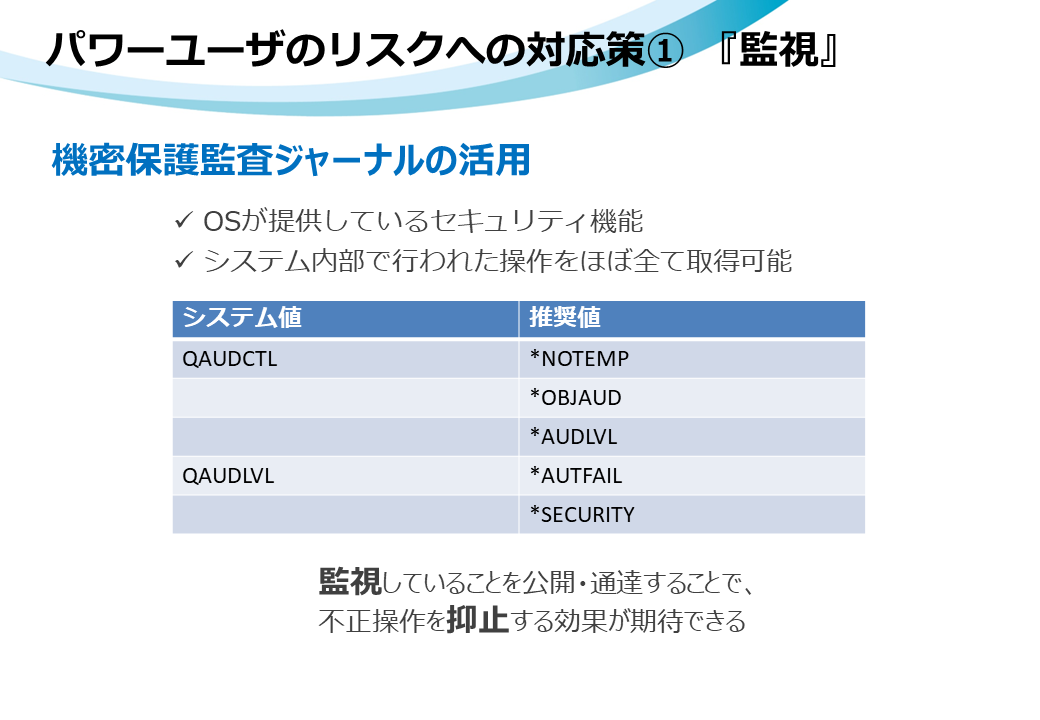

機密保護監査ジャーナルは、IBM i OSが提供しているセキュリティ機能のひとつで、内部で行われた操作をほぼ全て取得可能です。

それを適切に設定・運用している状態であれば、監視していることを公開・通達することで不正操作に対して一定の予防効果が見込めます。

次に、重要な部分の『保護』として重要ファイルの暗号化が考えられます。

例えば顧客情報でもクレジットカード番号を含んだ与信情報やマイナンバーなどは、取り扱いに際して特に繊細な注意が必要です。

これらの情報はパワーユーザーであっても安易に閲覧を許す訳にはいきません。これらの情報を暗号化して保護することは、係るリスクを大きく低減します。

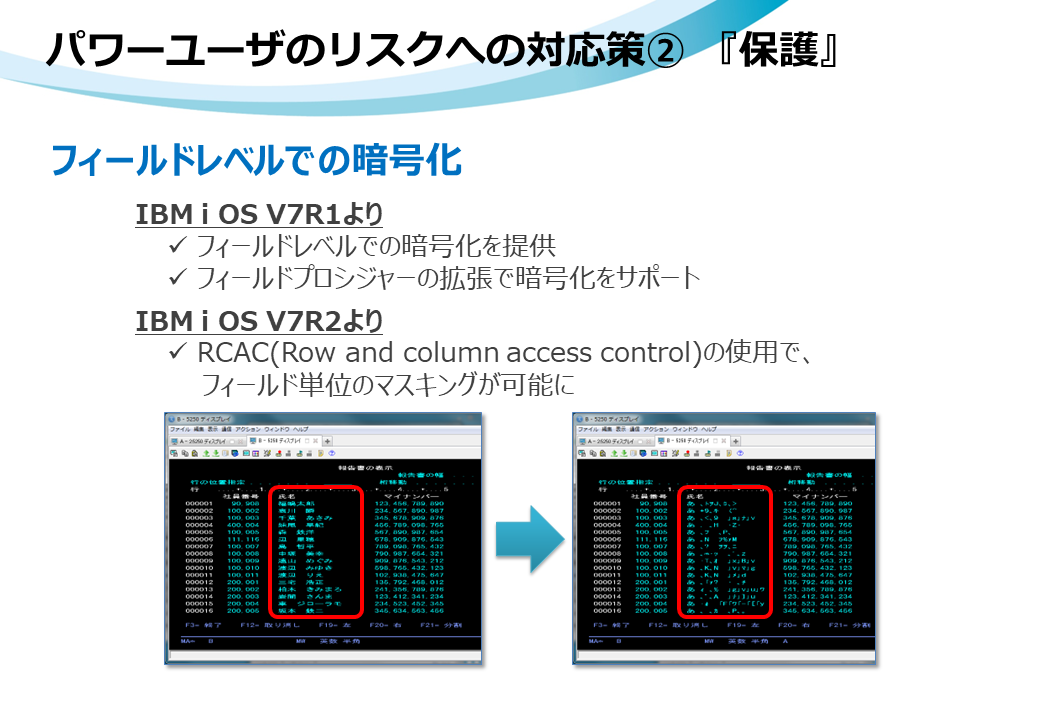

IBM iでは、OS V7R1からフィールド・レベルでの暗号化が可能になりました。

さらにIBM i OS V7R2からはRCAC(Row and column access control)を使用することで、フィールド単位のマスキングが可能です。

これらの機能を十全に活用することで、パワーユーザーによる情報漏洩に対しても一定の無力化を計ることが可能となります。