具体的なセキュリティリスクの例

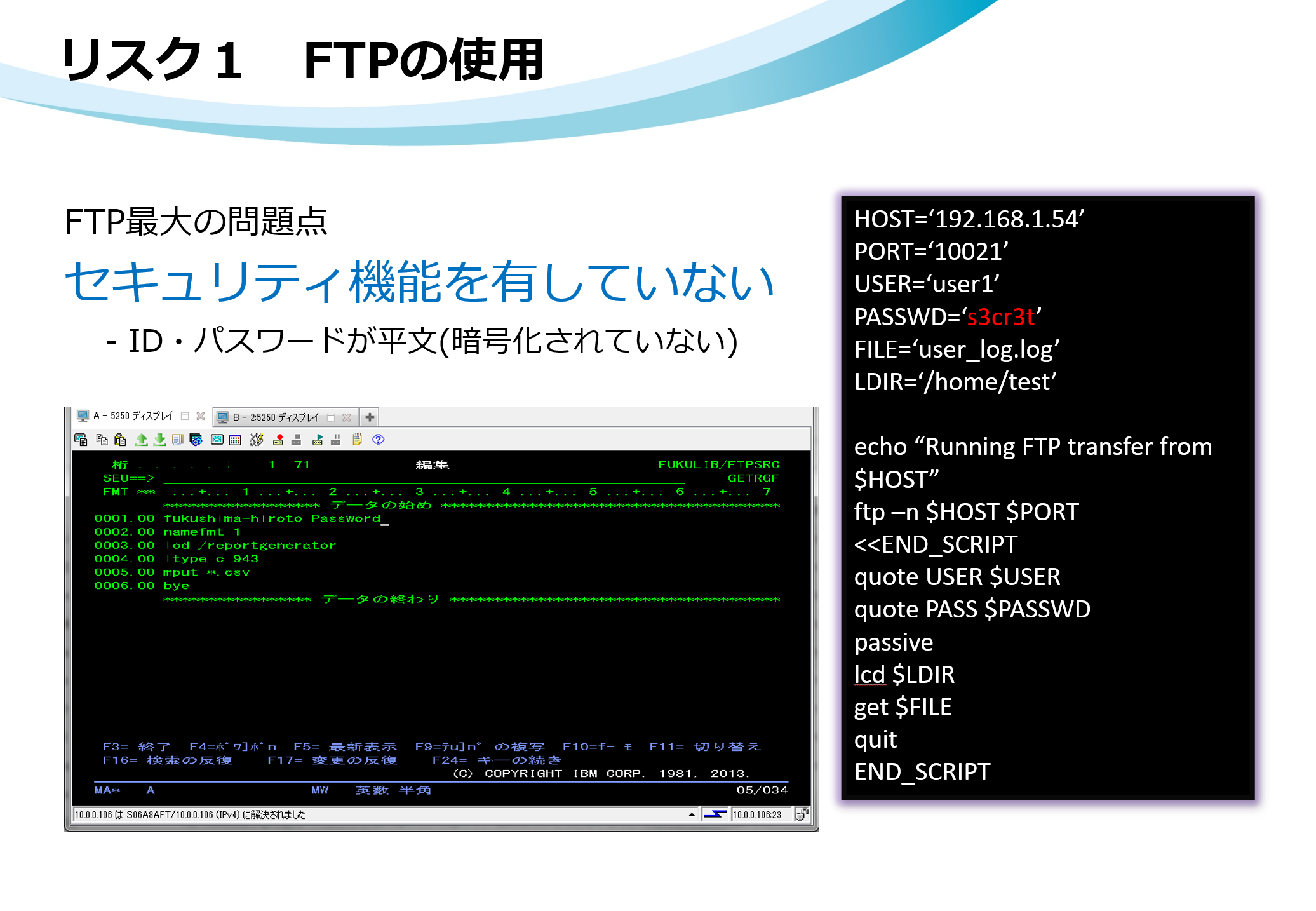

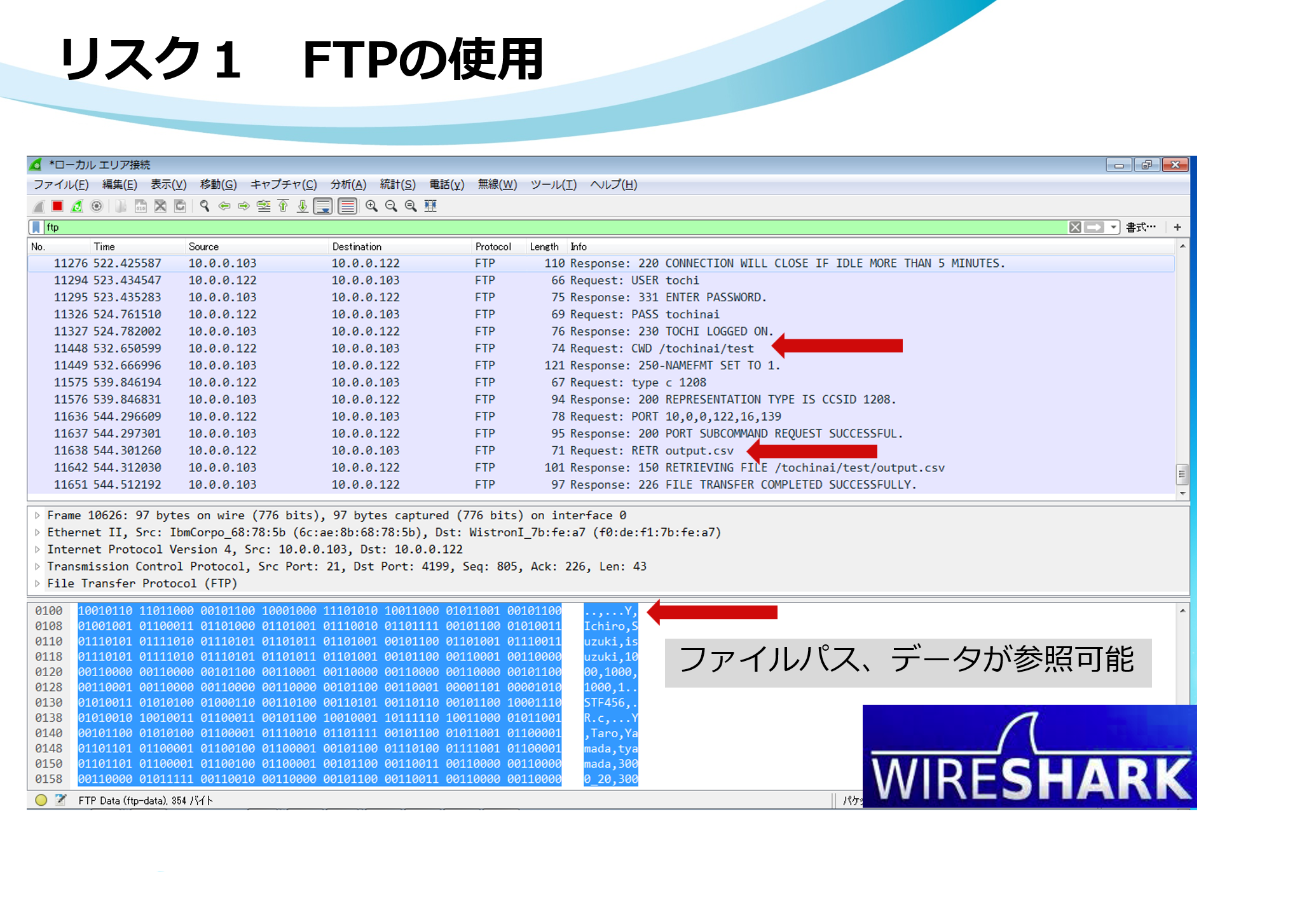

1) FTPの使用

FTP(File Transfer Protocol)は、IBM iでも利用される機会の多いファイルの送受信用の通信プロトコルです。このFTPはインターネットの初期から存在する歴史あるプロトコルですが、古い規格なため転送データはおろか、認証時に使用されるユーザーIDやパスワードすら暗号化されていません。

そのため、第三者にFTP転送を行っているスクリプト・ファイルを見られた場合にユーザーIDやパスワードといった認証情報を容易に知られてしまうのは勿論のことですが、通信時のパケットを覗き見された場合には、復号すら必要とせずに認証情報も転送したファイルの内容も知られてしまいます。

FTPによるファイル転送は簡単かつ便利ですが、現代では非常にリスクの高いデータ転送手段と言わざるを得ません。

2) ウイルスの脅威

一般的にIBM iはウィルスに強いと言われますが、それはOSのネイティブな領域に感染・動作するウィルスが報告されていないだけで、IFS(統合ファイル・システム )領域は他システムと同様にウィルスの感染を許します。

IFSはIBM i/OSの拡張的な一部として実装されており、オープン系の様々な機能を実現するために日々利用範囲が広がっていますが、ユーザーの利用認識で言えばネットワーク上の共有フォルダという感覚が一般的です。そのネットワーク上の共有フォルダと言えるIFS領域にウィルスが感染した場合、当然ながらIFS領域を参照するネットワーク上の他のサーバー及びクライアント資源にウィルスを拡散する恐れがあります。

今のところIBM i上で動作するマルウェアは確認されていませんが、IBM iには標準機能としてのマルウェア除去機能がありませんので、日々進化・巧妙化するウィルスの適切な発見と除去には、専用のソフトウェアを利用するか多くの時間と手間をかける必要があります。

なお、対策が不十分な場合、一旦感染を許すと潜伏状況の発見が遅れる傾向があり、その結果、米国の企業の報告ではありますが、実際にマルウェアによるネットワーク・トラフィックの増大等が原因で共有フォルダがダウンし、長時間に渡るエンドユーザーの業務不全を経験したという事例があります。

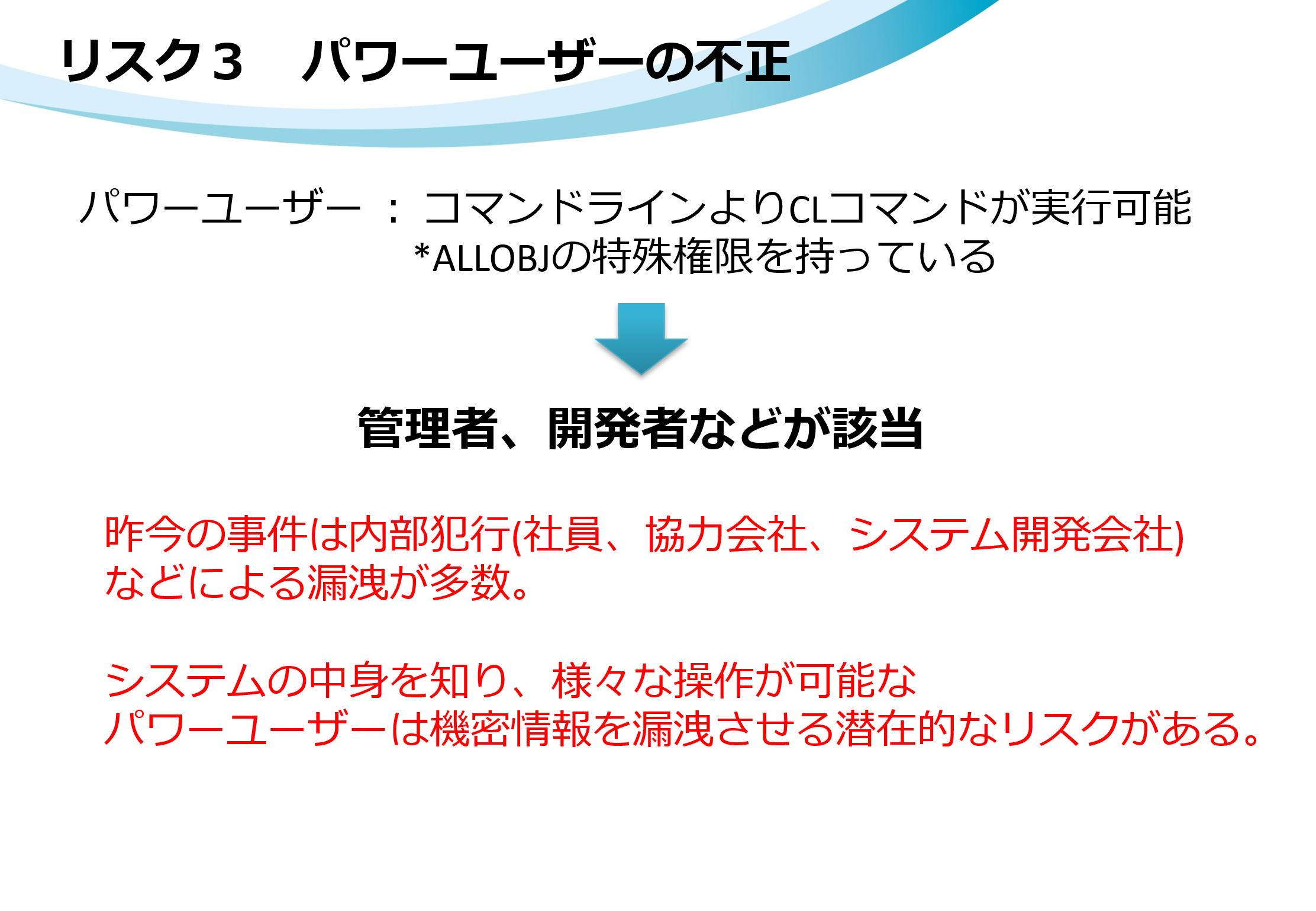

3) パワーユーザーの不正

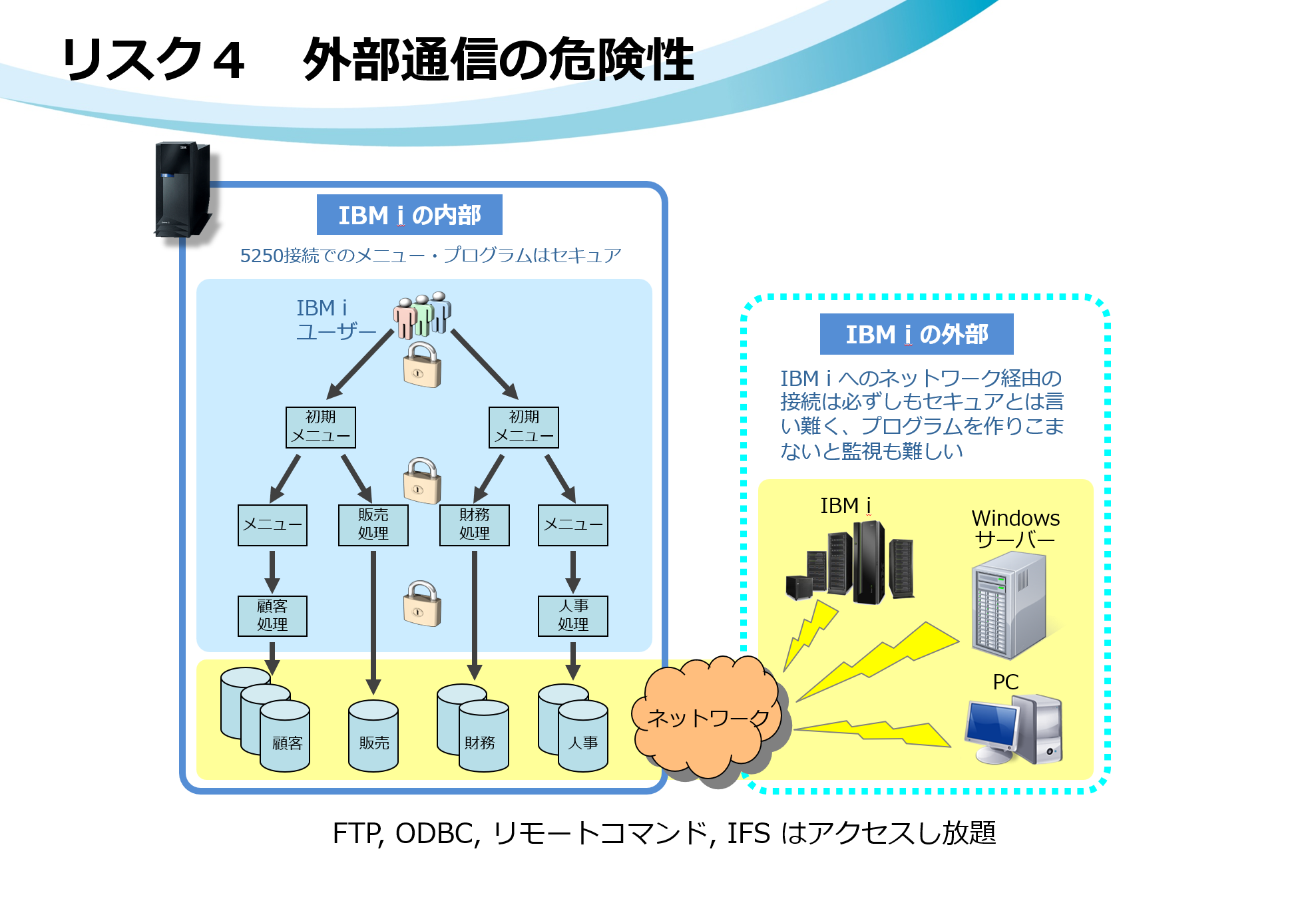

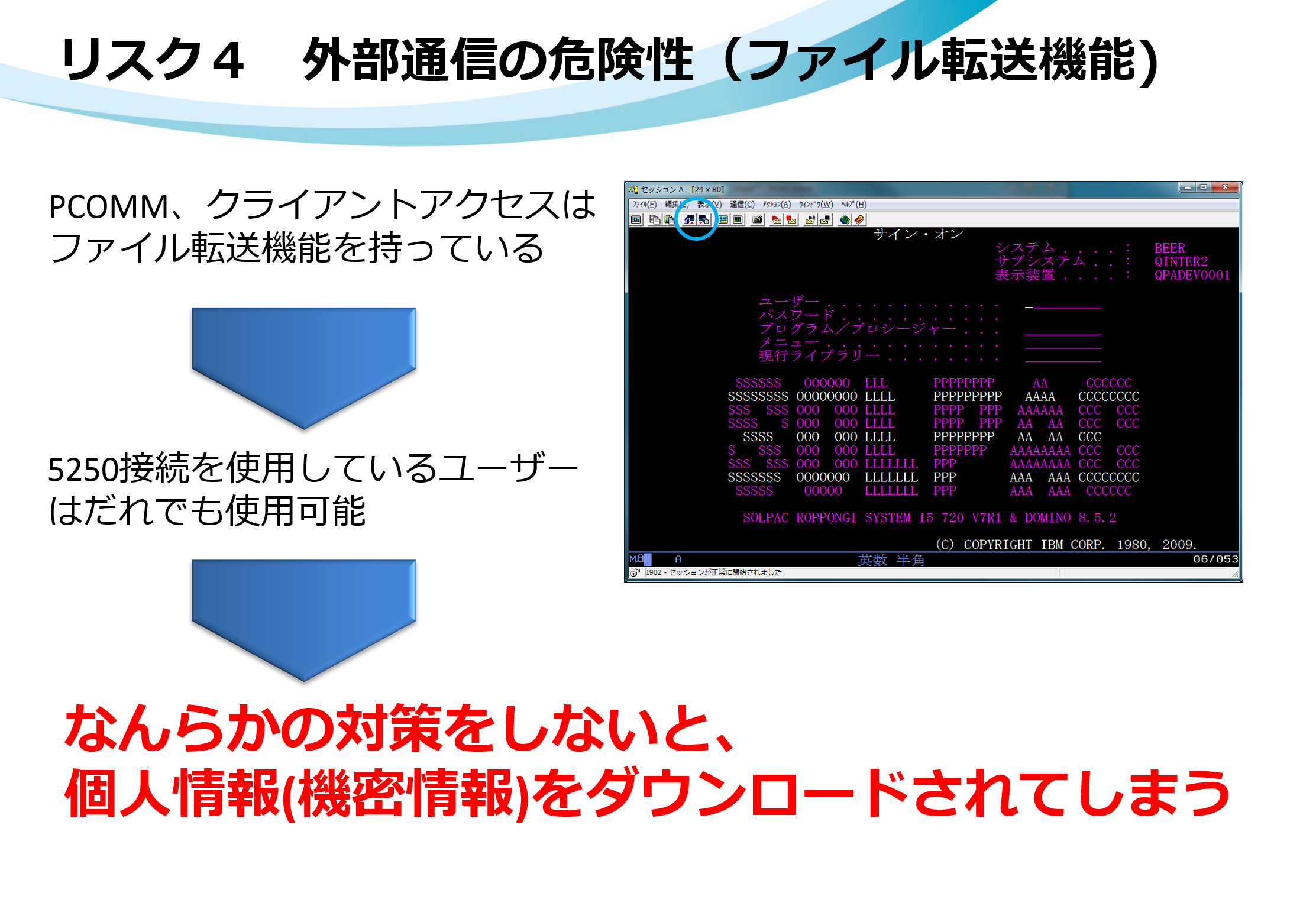

4) 外部通信の危険性

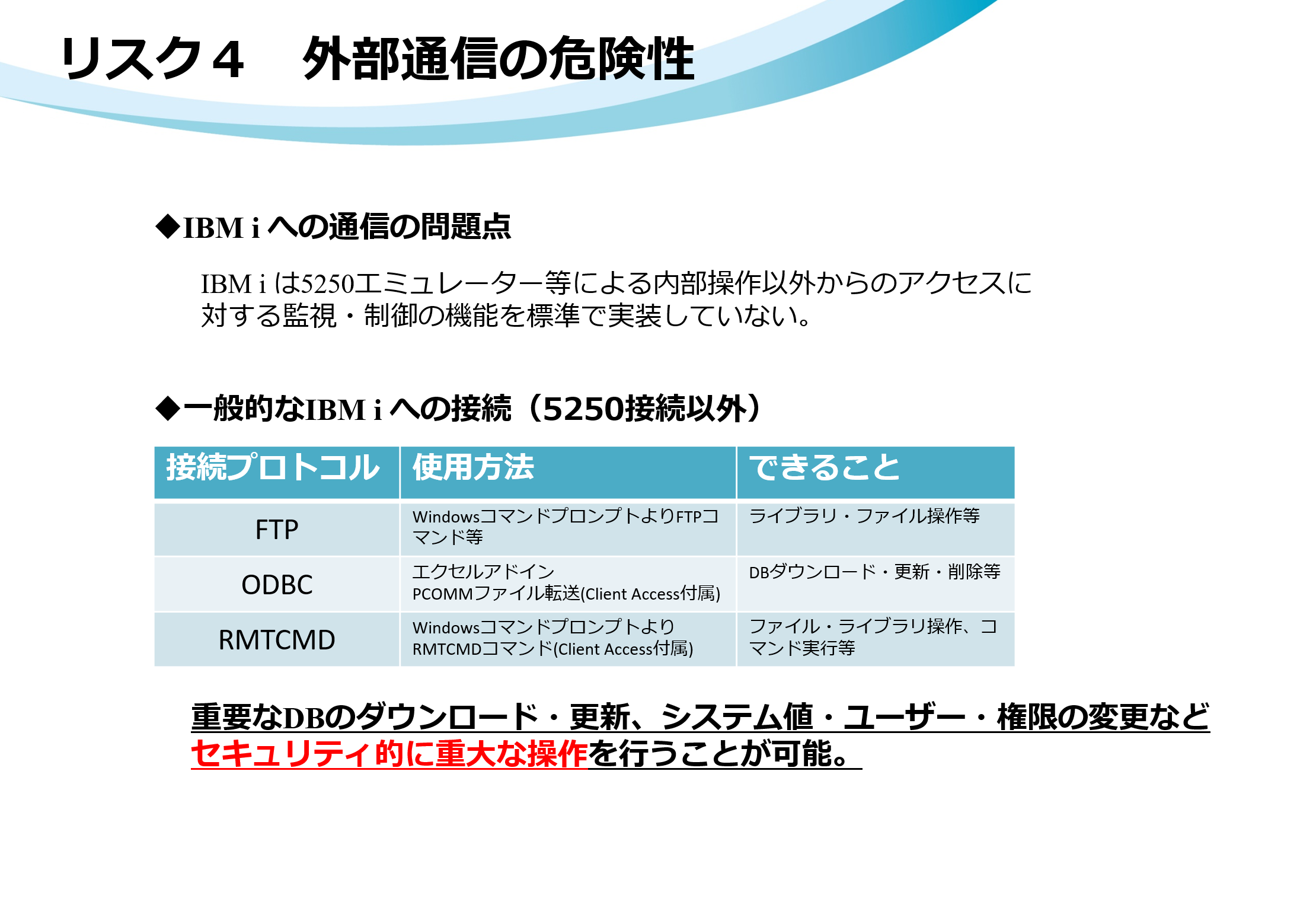

5250エミュレーターでIBM iにログインして、メニューから各プログラムを利用する従来の使用法は比較的安全性が高いと言えます。ですが、それ以外の方式でIBM iに接続して行う様々な処理は、お世辞にもセキュリティ・レベルが高いとは言い難いのが実情です。

例えば、IBMパーソナル・コミュニケーションズやクライアント・アクセスには、アプリケーションの標準機能としてファイル転送機能がありますが、5250接続を使用しているユーザーであればこの機能は誰でも使用できます。

つまり、これは何らかの対策を施さない限り、多くの一般ユーザーが機密情報をダウンロード出来る可能性があることを示唆します。

上記の例を含めて、5250接続以外にIBM iへの接続方式として一般的なものとして、FTP、ODBC、RMTCMD等が挙げられますが、これらはいずれも、状況と利用次第によっては重要なデータのダウンロードや更新、システム値やユーザー権限の変更など、セキュリティ的に重大な操作を行うことが可能です。

そして、残念ながらIBM iはこれらのアクセスに対して、監視・制御の機能を標準では有していないため、アクセスに対する監視目的の為だけであっても、専用のプログラムを作り込む必要があります。